Todo sobre la última amenaza: MyDoom

por Carlos 1El día 27 de enero comenzó a darse la voz de alarma ante un nuevo virus sin ser conscientes aún de la repercusión que causaría y está causando tanto en la economía como en el mundo de las pequeñas y grandes empresas.

Se trataba del W32/Mydoom.A.worm, más conocido por todos simplemente como Mydoom. Este virus, sin aprovecharse de una nueva vulnerabilidad, como viene siendo frecuente, del algún producto de Microsoft, ha conseguido batir todas las cifras anteriormente alcanzadas por sus predecesores.

Entrando en nuestro ordenador

Desde un principio se supo cual era su funcionamiento y medio de propagación, basado, principalmente, en el envío de archivos adjuntos en e-mails y ocultación con nombres varios en la red p2p de kazaa.

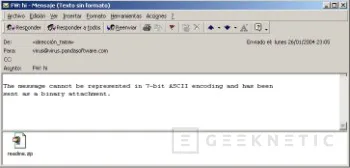

Los correos electrónicos en los que se encuentre incluido Mydoom tendrán:

Asunto:

test

hi

hello

Mail Delivery System

Mail Transaction Failed

Server Report

Status

Error

Cuerpo de mensaje:

Mail Transaction Failed. Partial message is available.

The message contains Unicode characters and has been sent as a binary attachment.

The message cannot be represented in 7-bit ASCII encoding and has been sent as a binary attachment

Nombre del fichero adjunto:

document

readme

doc

text

file

data

test

message

body

Extensión del fichero adjunto:

.pif

.scr

.exe

.cmd

.bat

.zip

Puede resultar algo complicado aprenderse todas estas posibilidades, por lo que resulta más sencillo ser precavidos con todos aquellos correos electrónicos que incluyan un archivo adjunto. No hemos de fiarnos de ningún e-mail, incluso si el remitente nos es cercano, pues una de las funciones que llevará acabo dicho virus será la de enviarse a todos nuestros contactos, pero a esto ya volveremos más adelante.

Ahora continuamos con la segunda forma de infección, la red p2p. Si somos asiduos a dicha red no nos resultará sorprendente la inmensa cantidad de información y programas que pueden ser encontrados en ella, que es precisamente en lo que se basa Mydoom, pues se oculta con un nombre llamativo entre apetitosas descargas.

Posibles nombres de archivos en la red kazaa

winamp5

Icq2004-final

activation_crack

strip-girl-2.0bdcom_patches

RootkitXP

office _ crack

nuke2004

Sus extensiones varían entre PIF, .SCR o .BAT.

Estas son como sabemos sus dos formas de transmisión, teniéndolas en cuenta no resulta complicado mantenerse a salvo incluso sin tener instalado un antivirus, tan solo hemos de controlar nuestro correo electrónico y descargas p2p si es que las hay.

Estas dos formas de infección no son de ningún modo nuevas en el mundo de los virus, por lo que resulta sorprendente la cantidad de ordenadores infectados, además, es de destacar que su ejecución, al contrario que otros virus, requiere la acción consciente del usuario, que, estando prevenido no debería verse en problemas.

Nuestro ordenador ya infectado

Si se diese el caso de una infección nos resultaría extremadamente sencillo notarlo, siempre y cuando conozcamos los indicios, con la consecuente respuesta y eliminación.

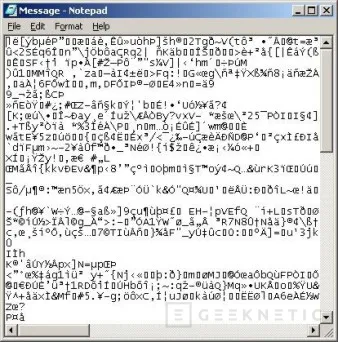

Lo primero tras la ejecución del archivo nos aparecerá una ventana del notepad cuyos caracteres nos resultaran ilegibles, aunque nos informará de la entrada del virus.

Para cerciorarnos de esto solo hemos de saber cuales son y donde se encuentran los ficheros creados por Mydoom:

1. /Windows/System/taskmon.exe Archivo que es el virus en sí y que será ejecutado cada vez que iniciemos nuestro sistema operativo.

2. /Windows/System/shingapi.dll Este archivo también será ejecutado, y su función es la de abrir una puerta trasera de la que ya hablaremos.

3. /Windows/Desktop/Document.scr

Por lo tanto, si dicho notepad apareciese en nuestra pantalla lo primero que deberemos es desplazarnos hasta las carpetas mencionadas y asegurarnos de la existencia del virus, en el caso de existir estos archivos estaremos seguros de nuestra infección.

Como muchos podrán pensar, bastaría con eliminar dichos archivos para desinfectarnos, pero esto no es ni del todo cierto ni tan sencillo. Para que los anteriores archivos sean ejecutados al inicio del sistema el virus modifica nuestro registro de sistema con la siguiente clave:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run]

"TaskMon" = %sysdir%\taskmon.exe

o en su defecto:

[HKCU\Software\Microsoft\Windows\CurrentVersion\Run]

"TaskMon" = %sysdir%\taskmon.exe

Los poco experimentados no caeran en la cuenta de que no podrán eliminar los tres archivos superiores porque están siendo ejecutados por Windows, por lo que antes de poder llevar a cabo la eliminación habremos de conocer el funcionamiento del registro de sistema y borrar la clave referente al virus para que tras reiniciar no sean ejecutados los archivos y puedan ser eliminados fácilmente.

Si esto nos resultase complicado siempre podremos recurrir a uno de los muchos paquetes de desinfección que ofrecen los antivirus gratuitamente en sus páginas web.

Mydoom actuando

Lo peor sería que no nos diésemos cuenta de que el virus se ha introducido en nuestro sistema. En ese caso estaríamos enviando e-mails infectados, atacando la web de SCO o Microsoft con ataques DoS y abriendo una puerta trasera para que otros pudiesen entrar en nuestro ordenador, pero expliquémoslo ordenadamente.

Lo primero que tenemos que decir es que el virus por si solo no eliminará ningún archivo de nuestro sistema o nos impedirá realizar nuestras tareas cotidianas con una excepción que ya veremos. Aunque es de resaltar el "por si solo", ya que como podemos imaginar por la descripción de uno de los archivos anteriores, shingapi.dll, abre una puerta trasera para todo aquel que sea capaz de usarla.

Esto quiere decir, nuestro virus se mantiene a la escucha en un puerto, concretamente en el primer puerto disponible dentro del rango TPC 3127-3198, de forma que si en cualquier momento un usuario anónimo intenta acceder a nuestro ordenador por dicho puerto podrá hacerlo sin ningún problema.

Esta es, a nivel de usuario propio, el mayor problema que puede ocasionarnos Mydoom, ya que nos deja al descubierto de cara a Internet. Para evitar esto tan solo hemos de instalar un Firewall para que controle el tráfico de dichos puertos, y de paso el de los demás, que nunca está de sobra.

El segundo problema en importancia sería el bloqueo de grandes redes. Muchos podrán situarlo por delante de la puerta trasera debido a las perdidas de conexión y a el precio que puede llegar a pagarse, pero visto desde un modo más práctico, siempre es mejor permanecer sin conexión que compartir datos susceptibles de ser manipulados.

Siguiendo con el problema en si, es interesante aclarar el porqué de que dicho problema afecte principalmente a redes de empresas. Y aunque no es complicado en sí, hay que caer en la cuenta de que, primero, para enviarse a otros usuarios Mydoom hace uso de un servidor SMTP, y en concreto prueba entre una gran cantidad de correos diferentes hasta dar con el adecuado, lo cual, no generará grandes problemas para un usuario doméstico, pero se une al segundo factor, una red de varios ordenadores, provoca una saturación de la línea y la pérdida de conexión.

Puede ser factible pensar que dicho efecto no es el fin del virus, sino un problema derivado de su excesiva multiplicación.

Si descartamos el saturar las medianas y grandes redes como destino del virus es, lógico pensar que sea otra su finalidad, y así es.

En un principio fue tan solo atacar la Web de SCO. Ésta empresa, como es sabido por muchos, está intentado ilegalizar cualquier distribución de Linux alegando que usa parte de un código que les pertenece. Esto puso rápidamente a toda la comunidad Linux en contra de SCO, el cual, no se conformó con esto y se enjuició con IBM por instalar sistemas operativos igualmente basados en código de SCO, y más recientemente a Google por instalar Linux en sus servidores.

Ninguna de las dos empresas denunciadas ha dado su brazo a torcer, y esto ha hecho que el creador del virus, del que podemos pensar es usuario de algún sistema similar a Linux, ha impedido al virus afectar a cualquiera de estas Webs o sus subdominios. A las páginas protegidas, Google e IBM, hay que añadir las de fsb (Free Software Foundation), y .mil y .gov por pertenecer al ejército y gobierno estadounidense respectivamente.

Continuemos pues con SCO, que es la principal afectada por el virus ya que, como decíamos, efectuará ataques contra dicha Web. Los ataques están programados desde el día 1 de febrero al 12 del mismo mes. Pero antes de continuar explicando más detalles, hemos de añadir que con la aparición de la mutación W32/Mydoom.B.worm la página afectada dejó de ser únicamente la de SCO y se incluyó también la de Microsoft, y que se prevé deje de actuar el día 1 de Marzo.

Ambos ofrecen ahora un cuarto de millón de dólares a todo aquel que colabore en la detención del creador de Mydoom.

El ataque que lleva a cabo Mydoom se denomina de Denegación de Servicio (DoS en inglés.) Consiste en este caso en realizar una petición GET/ HTTP/ 1.1 cada 1024 milisegundos, lo cual, teniendo en cuenta el grandísimo numero de ordenadores infectados causará la caída de los servidores que mantengan las páginas de Microsoft y SCO.

Por último solo nos queda mencionar que Mydoom realiza una búsqueda de direcciones de e-mail entre nuestros archivos para luego mandarse a ellas y propagarse.

Extensión de búsqueda de e-mails

pl

adb

tbb

dbx

asp

php

sht

htm

txt

Las cifras

Mydoom ha sido conocido en todo el mundo por sus increíbles cifras. Desde el primer día comenzaron a ser espectaculares, consiguendo alcanzar según unos 500.000 usuarios infectados y según otros hasta 1.500.000 de ordenadores. Nunca ningún virus había logrado tales datos, el más cercano fue Bugbear.B, que consiguió alrededor de siete veces menos.

También es significativo el número de e-mails infectados, que ha alcanzado los 8.000.000, es decir, 1 de cada 4 correos electrónicos. Sobig.F es el virus que más se acerca con 1 de cada 17.

Con respecto a SCO, cuyo ataque ha comenzado ya, podemos decir que el pasado Domingo día 1 recibió tantos miles de ataques que su Web quedó fuera de servicio. Desde SCO se espera que con las nuevas medidas, entre las que se encuentra la disposición de una página alternativa, frenen los problemas.

El caso de Microsoft es totalmente distinto, pues solo sería atacado por la variante B del virus, la cual no se encuentra muy extendida, pudiendo, como está ocurriendo actualmente, librarse de la caída de sus servidores.

Panda responde a nuestras preguntas

En vista de la gran repercusión que está generando Mydoom, HispaZone.com ha decidido realizar una entrevista a Panda Labs., conocida por todos gracias a sus soluciones entre las que encontramos diversos antivirus, y estas son las respuestas más interesantes que hemos recibido de parte de su director de Marketing José Manuel Crespo:

HispaZone.com ¿Cual es el factor que diferencia Mydoom de otros virus y ha posibilitado su rápida propagación?

José Manuel Crespo No deja síntomas visibles "para un usuario" de infección por lo que cientos de pymes no se han dado cuenta de que estaban infectadas hasta que los efectos eran notorios.

• ¿Es el ataque contra SCO una forma de desviar la atención sobre la puerta trasera abierta?

- No. Las acciones verdaderamente importantes de este gusano era el ataque de denegación de servicios contra la página de SCO, así como el colapsar Internet durante 17 días (del 27 de enero al 12 de febrero).

• ¿Resultará tan perjudicial para los usuarios a nivel de saturación el ataque DoS como para SCO?

- Sí. Este virus está perjudicando a todos lo usuarios de Internet porque tanto el ataque de denegación de servicios, como el propio funcionamiento del virus hacen que los servidores Root de Internet estén recibiendo peticiones que se exceden del uso habitual de Internet, consiguiendo que tengamos saturadas las líneas de comunicación en todo el mundo.

• ¿Qué opciones tiene SCO ante dicho ataque para proteger su Web?

- Las posibilidades que tenía Santa Cruz Operation con su página Web eran dos: confiar en que su Web resistiera o derivar el servicio Web a otra dirección. SCO optó, aparentemente, por la primera opción y el día 1 de febrero su página era inaccesible para los usuarios.

• ¿Se tiene ya idea de la procedencia del virus inicial así como la de su creador?

- No. Ahora mismo no tenemos datos definitivos para afirmar su procedencia.

• ¿Puede considerarse estrictamente el virus más devastador y costoso de la historia?

- No, se puede considerar el virus más rápido de la historia, que consiguió en 3 días los mismos niveles de expansión que el I Love You alcanzó en 1 semana.

• ¿Cuál sería el tiempo de reacción ante una nueva mutación del virus por parte de Panda y su distribución a los usuarios?

- La media en descubrir la vacuna de un nuevo virus es de dos a tres horas. En el caso de las mutaciones, siempre es más sencillo y rápido de descubrir, ya que cuenta con similitudes.

• ¿Cuál ha sido el número de empleados que han trabajado en el antídoto ante ambas formas del virus?

- Casi 100 personas componen el equipo de Panda Labs, el laboratorio de Panda Software.

• ¿Esperan la aparición de virus basados en Mydoom pero cuyos objetivos difieran drásticamente de los actuales?

- Esperemos que no, pero la realidad es que siempre hay mutaciones.

• ¿Sería eficaz para evitar la infección simplemente no abrir ningún archivo adjunto en cualquier ordenador de la red?

- En este virus es esencial. En otros, ayudaría bastante, aunque lo más importante es contar con un buen antivirus actualizado siempre para que podamos utilizar sin peligro el correo electrónico.

• ¿Se espera que Mydoom provoque una oleada de nuevos virus aprovechando el desconcierto?

- No, se espera que aparezcan nuevos virus independientemente de MyDoom, pero también es cierto que este gusano ha creado un ambiente propicio para las mutaciones.

• ¿Que tipo usuarios son los que más deberían preocuparse y tomar precauciones ante esta amenaza? ¿Qué les aconsejaría?

- Aunque afecta a usuarios y a empresas, son las segundas las que más tienen que perder si se ven afectadas o infectadas por este gusano porque los servidores de correo se colapsan al recibir hasta 3.000 correos infectados por minuto y los servidores de salida a Internet se ?atascan? cuando el gusano intenta enviarse a cientos de servidores de correo.

En estos momentos

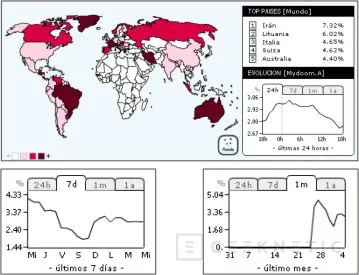

Finalmente, y para terminar, solo nos queda fijarnos en su evolución, que fue increíble durante los primeros días, hasta que, tras la llegada del fin de semana y el cierre por fiestas de las empresas, disminuyó notablemente el número de infecciones, y se pensó que no volverían a subir. Las recientes gráficas apuntan al extremo opuesto, habiendo, aunque no tan rápido como antes, conseguido volver a infectar miles de ordenadores tras el fin de semana. Por ahora se estima, según cálculos de la CNN, que las perdidas pueden ascender a 250 millones de dólares.

Recordar que todo aquel que desee realizar una completa comprobación de su ordenador, tanto la presencia o no de virus, como los puertos susceptibles de ser usados como puerta trasera, puede pasarse por la sección Scan Pc: Clic aquí para ir ahora.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!